विषयसूची:

- चरण 1: ए) एक निजी पीपीके फ़ाइल बनाएं, बी) एक सार्वजनिक कुंजी बनाएं और सी) इसे रिमोट सर्वर पर कॉपी करें

- चरण 2: डी) निजी पीपीके फ़ाइल को ओपनएसएसएच कुंजी में कनवर्ट करें और ई) इसे रास्पबेरी पाई में कॉपी करें

- चरण 3: सुरक्षा विचार

वीडियो: बैकअप और अपडेट के लिए रास्पबेरी पाई से क्लाउड सर्वर तक सुरक्षित एसएसएच / एससीपी कनेक्शन: 3 कदम

2024 लेखक: John Day | [email protected]. अंतिम बार संशोधित: 2024-01-30 09:21

इस निर्देश का उद्देश्य आपको यह दिखाना है कि बैकअप और अपडेट आदि करने के लिए अपने रास्पबेरी पाई से रिमोट क्लाउड सर्वर (और इसके विपरीत) से स्वचालित रूप से और सुरक्षित रूप से कैसे कनेक्ट किया जाए। ऐसा करने के लिए, आप एसएसएच कुंजी जोड़े का उपयोग करते हैं जो पासवर्ड याद रखने और आपको अधिक सुरक्षित कनेक्शन देने की आवश्यकता को समाप्त करें।

(चेतावनी - यदि आप लिनक्स अनुमतियों को कॉन्फ़िगर करने में सक्षम नहीं हैं तो इसे करने का प्रयास न करें अन्यथा आप अपने सिस्टम को हैकर्स द्वारा हमला करने के लिए अधिक संवेदनशील बना देंगे।)

आवश्यकताएं

1. रास्पबेरी पाई एक कमांड लाइन इंटरफेस (सीएलआई) के साथ जैसा कि आप पुट्टी पर देखेंगे।

2. CLI के साथ OVH या DigitalOcean द्वारा होस्ट किए गए दूरस्थ क्लाउड सर्वर तक पहुंच।

3. पुट्टी और पुट्टीजेन के साथ एक विंडोज लैपटॉप या पीसी स्थापित।

मान्यताओं

1. आपको Linux कमांड का कुछ ज्ञान है

2. आप पारंपरिक मैनुअल प्रक्रियाओं का उपयोग करके अपने रिमोट सर्वर तक पहुंच सकते हैं, उदा। एफ़टीपी

3. आपने अपने विंडोज पीसी पर पुट्टीजेन को प्रीइंस्टॉल कर लिया होगा

कदम

संक्षेप में, - चित्र 1 देखें

ए) अपने विंडोज पीसी पर, PuttyGen का उपयोग करके एक निजी पीपीके फ़ाइल बनाएं

बी) अपने विंडोज पीसी पर, पुट्टीजेन का उपयोग करके एक सार्वजनिक पीपीके फ़ाइल बनाएं (यह स्वचालित रूप से चरण ए में किया जाता है)

b) अपने विंडोज पीसी पर, पब्लिक की को अपने विंडोज पीसी से रिमोट क्लाउड सर्वर पर कॉपी करें

डी) अपने विंडोज पीसी पर, पुट्टीजेन का उपयोग करके निजी पीपीके फ़ाइल को ओपनएसएसएच कुंजी में कनवर्ट करें

ई) ओपनएसएसएच कुंजी को अपने विंडोज पीसी से रास्पबेरी पाई में कॉपी करें

f) रास्पबेरी पाई से अपने रिमोट सर्वर पर पहुंच और फ़ाइल स्थानांतरण का परीक्षण करें

चरण 1: ए) एक निजी पीपीके फ़ाइल बनाएं, बी) एक सार्वजनिक कुंजी बनाएं और सी) इसे रिमोट सर्वर पर कॉपी करें

एक निजी पीपीके फ़ाइल बनाने के लिए, अपने विंडोज पीसी पर पुट्टीजेन खोलें। आप विंडोज टास्कबार पर पुट्टी आइकन पर राइट क्लिक करके पुट्टीजेन को एक्सेस कर सकते हैं। PuttyGen मेनू से, कुंजी का चयन करें फिर एक कुंजी जोड़ी बनाएं, विकल्प SSH2 -RSA कुंजी चुनें। जब आप निजी कुंजी बनाते हैं तो आपको पासफ़्रेज़ सेट करने के लिए प्रेरित किया जाएगा, और यदि आप पासफ़्रेज़ सेट करते हैं, तो आपसे भविष्य के संचालन के दौरान इसके लिए कहा जाएगा। निजी कुंजी को अपने विंडोज पीसी पर कहीं सुरक्षित रूप से सहेजें। फिर आप विंडो फलक में सार्वजनिक कुंजी देखेंगे जैसा कि चित्र 2 में दिखाया गया है।

इसके बाद, सार्वजनिक कुंजी को दूरस्थ क्लाउड सर्वर पर स्थानांतरित करें। पुट्टी का उपयोग करके रिमोट क्लाउड सर्वर पर पुट्टी सत्र खोलें। मान लें कि आपने Remoteuser1 के रूप में लॉग इन किया है, तो दूरस्थ क्लाउड सर्वर CLI पर निम्न कार्य करें

cd /home/remoteuser1 (यदि पहले से नहीं है तो) mkdir.ssh

nano.ssh/authorized_keys (आप एक खाली स्क्रीन देखेंगे - चित्र 2 में दिखाई गई सार्वजनिक कुंजी को पेस्ट करें और फिर इस फ़ाइल को सहेजें और बंद करें)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

चरण 2: डी) निजी पीपीके फ़ाइल को ओपनएसएसएच कुंजी में कनवर्ट करें और ई) इसे रास्पबेरी पाई में कॉपी करें

निजी कुंजी को OpenSSH में बदलने के लिए, PuttyGen खोलें और फिर निजी कुंजी खोलें जिसे आपने पहले बनाया था - मेनू पर रूपांतरण विकल्प पर जाएं और फिर OpenSSH कुंजी निर्यात करें चुनें - कृपया सुनिश्चित करें कि आपके द्वारा बनाई गई फ़ाइल में फ़ाइल प्रकार.key है। इसे कहीं सुरक्षित रूप से सहेजें और फिर अपने रास्पबेरी पाई में लॉग इन करने के लिए एक पुट्टी सत्र खोलें। रास्पबेरी पाई पर लॉग इन करने के लिए उपयोग किए गए उपयोगकर्ता खाते के रास्पबेरी पाई पर मुख्य फ़ाइल को होम निर्देशिका में कॉपी करें। मान लें कि कुंजी को पिटोबोट.की कहा जाता है, तो इन चरणों का पालन करें:

सीडी / घर / पीआई

sudo mv pitobot.key /home/pi/

सुडो चामोद 600 पिटोबोट.की

अब आप परीक्षण करने के लिए तैयार हैं कि क्या आपका इंस्टॉलेशन सफल है - फिर से, यह पाई से किया जाता है। याद रखें, Remoteuser1 दूरस्थ क्लाउड सर्वर पर खाता है जिसके होम निर्देशिका में आपने सार्वजनिक कुंजी सहेजी है, और ipaddress दूरस्थ क्लाउड सर्वर का ipaddress है।

सबसे पहले रास्पबेरी पाई से, आइए पुट्टी का उपयोग करके रिमोट क्लाउड सर्वर पर लॉग ऑन करें। रास्पबेरी पीआई सीएलआई पर निम्न आदेश टाइप करें। (यदि आपने निजी कुंजी बनाते समय पासफ़्रेज़ सेट किया है, तो आपसे अभी इसके लिए कहा जाएगा।)

sudo ssh -i /home/pi/pitobot.key Remoteuser1@ipaddress

यह आपको Remoteuser1 की होम निर्देशिका पर दूरस्थ क्लाउड सर्वर के CLI में लॉग इन करेगा। 'बाहर निकलें' टाइप करके; आप अपने रास्पबेरी पाई के सीएलआई में वापस आ जाएंगे।

इसके बाद, दूरस्थ क्लाउड सर्वर से रास्पबेरी पाई में फ़ाइलों को स्थानांतरित करने का प्रयास करें। निम्नलिखित कमांड का उपयोग करें: (फिर से, यदि आपने निजी कुंजी बनाते समय पासफ़्रेज़ सेट किया है, तो आपसे अभी इसके लिए कहा जाएगा।)

sudo scp -i /home/pi/pitobot.key Remoteuser1@ipaddress://var/www/html/*.* /home/pi/

यह रिमोट सर्वर पर /var/www/html/ फ़ोल्डर से सभी फाइलों को आपके रास्पबेरी पाई पर /home/pi/ फ़ोल्डर में स्थानांतरित कर देगा। (बृहदान्त्र बहुत महत्वपूर्ण है) आप निश्चित रूप से आदेशों के क्रम को बदल सकते हैं और फ़ाइलों को पाई से दूरस्थ सर्वर पर स्थानांतरित कर सकते हैं।

चरण 3: सुरक्षा विचार

जबकि एसएसएच कुंजी जोड़ी दृष्टिकोण सुरक्षा में सुधार करता है, निम्नलिखित पर विचार करें:

1. एसएसएच कुंजी जोड़े सक्षम होने के साथ, आपको उपयोगकर्ताओं के लिए दूरस्थ सर्वर पर सीधे लॉग ऑन करने की क्षमता को हटाने पर विचार करना चाहिए (आप एक ही कुंजी जोड़ी का उपयोग करके विंडोज़ पर कुंजी जोड़े पुट्टी का उपयोग करके अपने सर्वर तक पहुंच सकते हैं, और आप अक्षम करने पर भी विचार कर सकते हैं अपने पाई पर भी लॉग इन करें)। यदि आप ऐसा करना चुनते हैं तो सावधान रहें और एक बड़ा धमाका न करें। ऐसा करने के लिए, आपको ssh कॉन्फ़िगरेशन फ़ाइल में कुछ कॉन्फ़िगरेशन को अक्षम करना होगा। ऐसा करते हुए बहुत सावधान रहें। आदेश हैं

नैनो /आदि/ssh/sshd_config

और फ़ाइल के भीतर निम्नलिखित परिवर्तन करें

पासवर्ड प्रमाणीकरण संख्या

पीएएम संख्या का प्रयोग करें

सहेजें, बाहर निकलें फिर SSH को systemctl पुनरारंभ ssh द्वारा पुनरारंभ करें (यह डेबियन के लिए है। यह विभिन्न लिनक्स डिस्ट्रो पर भिन्न हो सकता है)

2) अपनी सभी चाबियों को सुरक्षित रखें अन्यथा आप डेटा भंग होने या अपने सर्वर तक पहुंच नहीं होने का जोखिम उठाते हैं। मैं उन्हें एक सुरक्षित तिजोरी जैसे कि bitwarden.com में रखने की सलाह देता हूं, और अपनी पहुंच नियंत्रण नीति के माध्यम से उस तक पहुंच को प्रतिबंधित करता हूं।

3) पासफ़्रेज़ के उपयोग से सुरक्षा में सुधार होता है लेकिन यह क्रॉन जॉब्स आदि के स्वचालन को और अधिक कठिन बना सकता है। इस और अन्य सुविधाओं का उपयोग करने का निर्णय जोखिम मूल्यांकन द्वारा निर्धारित किया जाना चाहिए, उदाहरण के लिए, यदि आप व्यक्तिगत डेटा संसाधित कर रहे हैं तो आपको अधिक / आनुपातिक नियंत्रण की आवश्यकता है।

सिफारिश की:

रास्पबेरी पाई को दूरस्थ रूप से एक्सेस करना: एसएसएच, डेकस्टॉप और एफ़टीपी: 4 कदम

रास्पबेरी पाई को दूरस्थ रूप से एक्सेस करना: एसएसएच, डेकस्टॉप और एफ़टीपी: इस पोस्ट में, हम 3 अलग-अलग तरीकों को देखने जा रहे हैं, जिनके द्वारा आप रास्पबेरी पाई को इसके साथ काम करना थोड़ा आसान बनाने के लिए दूरस्थ रूप से एक्सेस कर सकते हैं। पहला एसएसएच है, जो आपको टर्मिनल को दूरस्थ रूप से एक्सेस करने की अनुमति देगा। दूसरा एक रेमो है

आपके टीवी से जुड़े हर इनपुट के लिए एम्बिलाइट सिस्टम। WS2812B Arduino UNO रास्पबेरी पाई एचडीएमआई (अपडेट किया गया 12.2019): 12 कदम (चित्रों के साथ)

आपके टीवी से जुड़े हर इनपुट के लिए एम्बिलाइट सिस्टम। WS2812B Arduino UNO रास्पबेरी पाई एचडीएमआई (अपडेट किया गया 12.2019): मैं हमेशा अपने टीवी में एंबीलाइट जोड़ना चाहता हूं। यह बहुत अच्छा लग रहा है! मैंने आखिरकार किया और मैं निराश नहीं हुआ!मैंने आपके टीवी के लिए एक एम्बीलाइट सिस्टम बनाने पर कई वीडियो और कई ट्यूटोरियल देखे हैं लेकिन मुझे अपने सटीक नी के लिए एक पूर्ण ट्यूटोरियल कभी नहीं मिला

नया रास्पबेरी पाई 4 यूएसबी 3.0 व्यक्तिगत क्लाउड RAID बैकअप के साथ: 10 कदम

RAID बैकअप के साथ नया रास्पबेरी पाई 4 यूएसबी 3.0 पर्सनल क्लाउड: नमस्कार और स्वागत है। आज हम देखेंगे कि कैसे अपना स्वयं का क्लाउड सॉफ़्टवेयर सिस्टम बनाया जाए जो आपको अपनी व्यक्तिगत जानकारी को क्लाउड में संग्रहीत करने की अनुमति देगा जिसे आप नियंत्रित और बनाए रखते हैं। यह क्लाउड एक RAID 1 मिरर भी लगाएगा ताकि आप

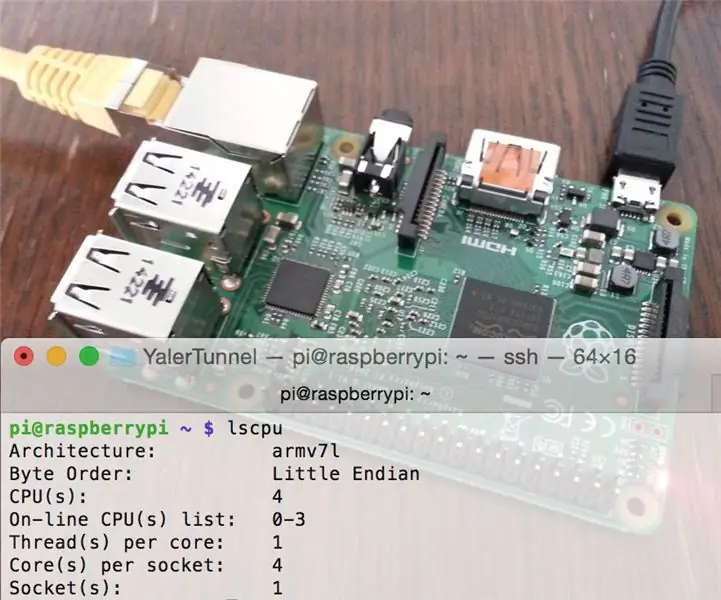

रास्पबेरी पाई 3 बी में एचडीएमआई के बिना रास्पियन स्थापित करना - रास्पबेरी पाई 3बी के साथ शुरुआत करना - अपना रास्पबेरी पाई सेट करना 3: 6 कदम

रास्पबेरी पाई 3 बी में एचडीएमआई के बिना रास्पियन स्थापित करना | रास्पबेरी पाई 3बी के साथ शुरुआत करना | अपना रास्पबेरी पाई 3 सेट करना: जैसा कि आप में से कुछ लोग जानते हैं कि रास्पबेरी पाई कंप्यूटर काफी शानदार हैं और आप पूरे कंप्यूटर को सिर्फ एक छोटे बोर्ड पर प्राप्त कर सकते हैं। रास्पबेरी पाई 3 मॉडल बी में क्वाड-कोर 64-बिट एआरएम कोर्टेक्स ए 53 है। 1.2 गीगाहर्ट्ज़ पर क्लॉक किया गया। यह पाई 3 को लगभग 50

रास्पबेरी पाई के लिए रिमोट एसएसएच एक्सेस 2: 5 कदम

रास्पबेरी पाई 2 तक रिमोट एसएसएच एक्सेस: कभी रास्पबेरी पाई को "क्षेत्र में" तैनात करना चाहता था और अभी भी इसे एक्सेस करने में सक्षम हैं? यहां आपके रास्पबेरी पीआई 2 (और अन्य मॉडल भी) के लिए दूरस्थ एसएसएच एक्सेस को सक्षम करने का एक आसान तरीका है। जबकि वीपीएन या पोर को कॉन्फ़िगर करने से जुड़े समाधान हैं