विषयसूची:

- चरण 1: सामग्री

- चरण 2: वाईफाई एक्सेस प्वाइंट सेटअप - भाग 1 - वाईफाई के लिए स्टेटिक आईपी एड्रेस।

- चरण 3: वाईफाई एक्सेस प्वाइंट सेटअप - भाग 2 - होस्टपैड कॉन्फ़िगरेशन

- चरण 4: DNSMasq कॉन्फ़िगरेशन और IP अग्रेषण

- चरण 5: OpenVPN सेटअप और VPN सेवा प्रदाता कॉन्फ़िगरेशन

वीडियो: एक वीपीएन के साथ सभी वाईफाई को सुरक्षित करें - एक्सेस प्वाइंट !: 5 कदम

2024 लेखक: John Day | [email protected]. अंतिम बार संशोधित: 2024-01-30 09:21

जैसे-जैसे हमारे अधिक से अधिक जीवन आकाश में महान बादल यानी इंटरनेट पर भेजे जाते हैं, आपके व्यक्तिगत इंटरनेट रोमांच में सुरक्षित और निजी रहना कठिन होता जा रहा है। चाहे आप संवेदनशील जानकारी को एक्सेस कर रहे हों जिसे आप निजी रखना चाहते हैं, आप अपने नेटवर्क पर कहां या क्या ब्राउज़ कर सकते हैं, पर रखी गई सीमाओं को दरकिनार करने की कोशिश कर रहे हैं, या क्या आप केवल एक अधिक सुरक्षित ब्राउज़िंग अनुभव चाहते हैं, सबसे आम सलाह जो मैं सुनता हूं सुरक्षित रहने के लिए इंटरनेट पर वर्चुअल प्राइवेट नेटवर्क (या संक्षेप में वीपीएन) का उपयोग करना है।

वीपीएन एक पैकेज में दो बेहतरीन सेवाएं प्रदान करता है, जिसमें वे उन सभी सूचनाओं के पैकेट को एन्क्रिप्ट करते हैं जो उनके माध्यम से भेजे जाते हैं, और वे दूरस्थ सेवाएं बनाते हैं जो उसी नेटवर्क पर होती हैं जो वीपीएन स्थानीय उस मशीन के लिए होती है जिसे आप कनेक्ट करने के लिए उपयोग करते हैं। अगर मेरा वीपीएन सर्वर जर्मनी में है और मैं ऑस्ट्रेलिया में अपने लैपटॉप से अपने वीपीएन से जुड़ता हूं, तो मेरे लैपटॉप में अब जर्मनी का आईपी पता होगा!

हालांकि अधिक लोकप्रिय वीपीएन सेवाओं के साथ एक प्रमुख स्टिकिंग पॉइंट यह है कि कई प्रकार के उपकरण ऐसी स्थितियों में होते हैं जहां उन्हें या तो वीपीएन क्लाइंट का उपयोग करने के लिए कॉन्फ़िगर नहीं किया जा सकता है, या वीपीएन क्लाइंट उपयोग के लिए उपलब्ध नहीं है। इसलिए हम चाहते हैं कि हमारे उपकरण हमारे वीपीएन से जुड़े हों, लेकिन इन अन्य मशीनों के लिए जो एक साधारण वीपीएन क्लाइंट से कनेक्ट नहीं हो सकते हैं, हम चाहते हैं कि वे हमारे वीपीएन से जुड़े रहें, यह जाने बिना कि वे जुड़े हुए हैं! एक वीपीएन एक्सेस प्वाइंट दर्ज करें!

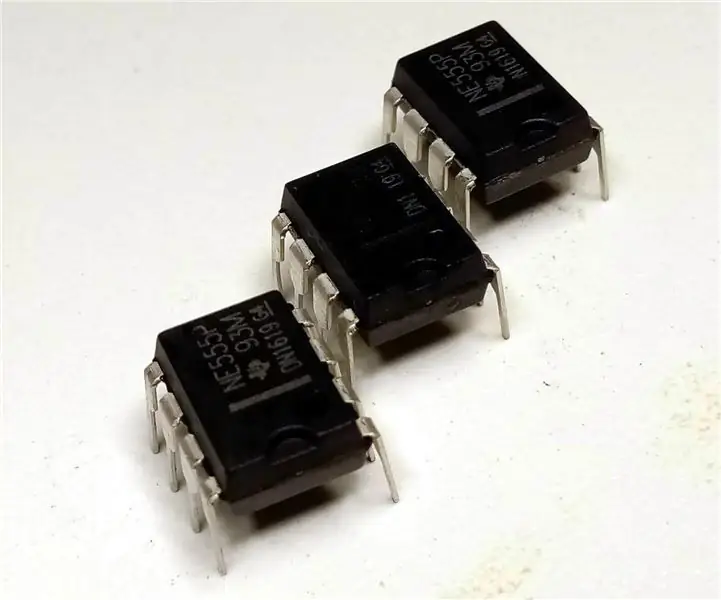

चरण 1: सामग्री

इस परियोजना के लिए सामग्री कम है, लेकिन सभी वस्तुओं की आवश्यकता है।

आपके होम राउटर के अलावा (जो मुझे लगता है कि आपके पास होना चाहिए), आपको इसकी आवश्यकता होगी

- 1 रास्पबेरी पाई (अधिमानतः रास्पबेरी पाई 3 या बेहतर, लेकिन जब तक यह ईथरनेट कनेक्शन का समर्थन कर सकता है तब तक यह ठीक होना चाहिए!)

- 1 ईथरनेट कॉर्ड

- 1 वाईफाई डोंगल (जब तक कि आप रास्पबेरी पाई 3 का उपयोग नहीं कर रहे हैं, उस स्थिति में आप बिल्ट इन वाईफाई का उपयोग कर सकते हैं)

- रास्पबेरी पाई के लिए 1 5V 2amp बिजली की आपूर्ति

चरण 2: वाईफाई एक्सेस प्वाइंट सेटअप - भाग 1 - वाईफाई के लिए स्टेटिक आईपी एड्रेस।

हमारे रास्पबेरी पाई एक्सेस प्वाइंट के लिए वीपीएन कनेक्शन स्थापित करने से पहले, हमें पीआई को एक्सेस प्वाइंट के रूप में सेट करना होगा। ऐसा करने के लिए, हम रास्पबेरी पाई के लिए hostapd और dnsmasq पैकेज का उपयोग करेंगे। Hostapd वायरलेस एक्सेस पॉइंट और ऑथेंटिकेशन सर्वर सेट करने के लिए एक यूजर स्पेस डेमॉन है, जबकि dnsmasq छोटे नेटवर्क और छोटे नेटवर्क राउटर के लिए नेटवर्क इन्फ्रास्ट्रक्चर (DNS, DHCP, नेटवर्क बूट, आदि) प्रदान करता है।

इसलिए शुरू करने से पहले, सुनिश्चित करें कि आपके पास पाई पर चलने वाले रास्पियन ओएस की एक साफ छवि है, जिसमें नवीनतम अपडेट लागू हैं। आप यह भी सुनिश्चित करना चाहते हैं कि आपका रास्पबेरी पाई हार्डलाइन ईथरनेट कनेक्शन के माध्यम से आपके राउटर से जुड़ा है, वाईफाई से नहीं! अंततः हम अपने वाईफाई मॉड्यूल के माध्यम से अन्य उपकरणों से कनेक्शन अनुरोध स्वीकार करेंगे, इसलिए आप उसी मॉड्यूल के माध्यम से अपने राउटर से कनेक्ट नहीं होना चाहते हैं। यदि आप रास्पबेरी पाई ज़ीरो या पुराने जोड़ का उपयोग कर रहे हैं (जो कि वाईफाई में नहीं बना है), तो आप अभी भी उस रास्पबेरी पाई का उपयोग कर सकते हैं, आपको बस एक यूएसबी वाईफाई डोंगल की आवश्यकता है।

अपने रास्पबेरी पाई (एसएसएच के माध्यम से या मॉनिटर अप के माध्यम से) से कनेक्ट करने के बाद जांचें कि यह अद्यतित है

सुडो एपीटी-अपडेट प्राप्त करें

सुडो एपीटी-अपग्रेड प्राप्त करें

इसके बाद, आप hostapd और dnsmasq. को डाउनलोड और इंस्टॉल करना चाहेंगे

sudo apt-hostapd dnsmasq स्थापित करें

एक बार संकुल अधिष्ठापित हो जाने पर, दोनों प्रोग्राम स्वचालित रूप से प्रारंभ हो जाएंगे, लेकिन हम उन्हें चलाने से पहले उनके विन्यास में परिवर्तन करना चाहते हैं। इसलिए हम इन कार्यक्रमों से जुड़ी सेवाओं को रोकने के लिए सिस्टम नियंत्रण तक पहुंचेंगे

sudo systemctl Stop hostapd

sudo systemctl स्टॉप dnsmasq

अब सेवाओं के बंद होने के साथ, हम /etc/dhcpcd.conf पर पाई गई dhcpcd कॉन्फ़िग फ़ाइल का उपयोग करके स्वयं को एक स्थिर IP पता असाइन करना चाहेंगे

हालांकि ऐसा करने से पहले, हम यह सुनिश्चित करना चाहते हैं कि स्थिर आईपी पता निर्दिष्ट करते समय हम सही इंटरफ़ेस का संदर्भ दे रहे हैं। यदि रास्पबेरी पाई 3 बी या रास्पबेरी पाई जीरो डब्ल्यू का उपयोग कर रहे हैं, तो इसे wlan0 के रूप में सूचीबद्ध किया जाना चाहिए। यदि आप वाईफाई डोंगल का उपयोग कर रहे हैं, तो मुझे आमतौर पर वाईफाई डोंगल को राउटर से कनेक्ट करना थोड़ा आसान लगता है, एक नया आईपी पता लें और फिर अपना इंटरफेस खोजने के लिए अपने कनेक्शन की जांच करें। आप निम्न आदेश चलाकर अपने इंटरफ़ेस की जांच कर सकते हैं:

ifconfig

यदि आप इस चरण से जुड़ी शीर्ष छवि की जांच करते हैं, तो आप मेरे रास्पबेरी पाई को सौंपे गए इंटरफेस (कम किए गए आईपी पते को घटाकर) देख सकते हैं। मेरे मामले में, मैं wlan0 का उपयोग कर रहा हूं, लेकिन यह आपके सेटअप पर निर्भर करता है। जैसा कि मैंने पहले उल्लेख किया है, यदि आप वाईफाई डोंगल का उपयोग करते हैं, तो अपने नेटवर्क से कनेक्ट करें, ifconfig कमांड चलाएं, और जो भी इंटरफ़ेस आता है उसका एक वैध आईपी पता है और "eth0" या "lo" नहीं है, वह इंटरफ़ेस होगा जो आप चाहते हैं उपयोग करने के लिए।

अब जब मुझे पता है कि मेरे वाईफाई एडॉप्टर के लिए कौन सा इंटरफ़ेस है, तो मैं इसे dhcpcd कॉन्फ़िग फ़ाइल में एक स्थिर IP पता निर्दिष्ट कर सकता हूँ! अपने पसंदीदा संपादक में कॉन्फ़िगरेशन लाएं (मैं नैनो का उपयोग कर रहा हूं)।

सुडो नैनो /etc/dhcpcd.conf

कॉन्फ़िगरेशन के निचले भाग में, हम निम्नलिखित पंक्तियों को जोड़ना चाहते हैं, लेकिन "wlan0" को आपके इंटरफ़ेस के साथ बदलें:

इंटरफ़ेस wlan0 स्थिर ip_address=192.168.220.nohook wpa_supplicant

यह आदेश जो कर रहा है वह 192.168.220.1 का स्थिर आईपी स्थापित कर रहा है और फिर wlan0 इंटरफ़ेस को wpa_supplicant ड्राइवर से लिंक नहीं करने के लिए कह रहा है जो आमतौर पर इस इंटरफ़ेस के लिए अन्य नेटवर्क से कनेक्ट करने के लिए उपयोग किया जाता है। हम ऐसा इसलिए करते हैं ताकि (अंततः) हम अपने स्वयं के सिग्नल को wlan0 इंटरफ़ेस के माध्यम से प्रसारित कर सकें, बल्कि इस इंटरफ़ेस के माध्यम से नेटवर्क से कनेक्ट कर सकें।

यदि आप इन परिवर्तनों को करने के लिए नैनो का उपयोग कर रहे हैं, तो ctrl+x और फिर Y दबाकर परिवर्तनों को सहेजें और फिर फ़ाइल को सहेजने के लिए दर्ज करें और नैनो से बाहर निकलें। (ध्यान रखें कि हम इस ट्यूटोरियल में नैनो से काफी हद तक प्रवेश करेंगे और बाहर निकलेंगे)।

अंत में, इन परिवर्तनों के प्रभावी होने के लिए, आपको या तो अपने पाई को पुनरारंभ करना होगा, या कॉन्फ़िगरेशन को पुनः लोड करने और इन परिवर्तनों को लागू करने के लिए बस dhcpcd सेवा को पुनरारंभ करना होगा।

sudo systemctl पुनरारंभ dhcpcd

एक पल के लिए प्रतीक्षा करें, और फिर ifconfig कमांड को फिर से चलाने के लिए जाँचें और देखें कि क्या आपके परिवर्तन प्रभावी हुए हैं। मैं मानता हूं, कभी-कभी मैंने यह कोशिश की है और मेरे राउटर के पास अभी भी मेरे द्वारा उपयोग किए जा रहे आईपी पते पर एक वैध पट्टा है, इसलिए यह पुराना पता रखेगा। यदि ऐसा है, तो अपने कॉन्फिग में सब कुछ दोबारा जांचें, और dhcpcd सेवा को फिर से शुरू करें।

हमारे वाईफाई एडॉप्टर (चाहिए) में अब एक स्थिर आईपी पता होना चाहिए!

अगला, hostapd और dnsmasq कॉन्फ़िगरेशन!

चरण 3: वाईफाई एक्सेस प्वाइंट सेटअप - भाग 2 - होस्टपैड कॉन्फ़िगरेशन

dhcpcd.conf के रास्ते से हटने के साथ, होस्टपैड के साथ आरंभ करने का समय! अपने पसंदीदा टेक्स्ट एडिटर में एक नई hostapd.conf फ़ाइल बनाकर शुरू करें (एक बार फिर मेरे लिए नैनो में!)

सुडो नैनो /etc/hostapd/hostapd.conf

जब आप कॉन्फिग फाइल लाते हैं, तो निम्न टेक्स्ट को कॉपी करें और इसे कॉन्फिग में पेस्ट करें।

इंटरफ़ेस = wlan0driver = nl80211

hw_mode=g चैनल=6 यानी 80211n=1 wmm_enabled=0 macaddr_acl=0 अनदेखा_प्रसारण_ssid=0

auth_algs=1 wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP

# वाईफाई नेटवर्क का नाम और पासवर्ड आपको यह बदलना चाहिए ssid=Pi-WifiFoLife # नेटवर्क पासफ़्रेज़ wpa_passphrase=Y0uSh0uldCh@ng3M3

एक बार जब आप इसे चिपकाते हैं तो नीचे के अंतिम भाग को ढूंढें जिसमें "ssid=" और "wpa_passphrase=" है। हम जिस वाईफाई नेटवर्क को सेट कर रहे हैं उसे यह कहा जाएगा और हम जिस वाईफाई नेटवर्क को सेट कर रहे हैं, उससे कनेक्ट करने के लिए पासवर्ड क्या है। तो इसे किसी और चीज़ में बदलना सुनिश्चित करें! आपको चेतावनी दी गई है।

साथ ही, यदि आप बिल्ट-इन वाईफाई के बजाय वाईफाई डोंगल का उपयोग कर रहे हैं, तो आपको अपने वाईफाई डोंगल के इंटरफेस से मिलान करने के लिए कॉन्फिग के शीर्ष पर इंटरफेस सेक्शन को बदलना होगा। आपके द्वारा उपयोग किए जा रहे वाईफाई डोंगल के मॉडल के आधार पर आपको ड्राइवर भी बदलना पड़ सकता है। संगत वाईफाई डोंगल, उनके संबंधित ड्राइवरों और समर्थन पृष्ठों की (अधिकतर व्यापक) सूची के लिए, मुझे यह पृष्ठ बहुत उपयोगी लगा! यदि आप फंस जाते हैं तो आप जिस उत्पाद का उपयोग कर रहे हैं उसके लिए सहायता पृष्ठ भी देखें। याद रखें, यदि आप ट्यूटोरियल में पहले अपने वाईफाई डोंगल के साथ अपने नेटवर्क से कनेक्ट करने में सक्षम थे, तो इसका मतलब है कि आपके पाई पर डोंगल के लिए कहीं न कहीं एक काम करने वाला ड्राइवर होना चाहिए !!!

अब जब हमारे पास हमारी नई कॉन्फ़िगरेशन फ़ाइल है, तो हमें यह सुनिश्चित करना होगा कि हम नई कॉन्फ़िगरेशन फ़ाइल को संदर्भित करने के लिए hostapd प्रक्रियाओं को बताएं! निम्नलिखित से शुरू करें:

सूडो नैनो /आदि/डिफ़ॉल्ट/होस्टापडी

हमारे द्वारा अभी-अभी खोली गई फ़ाइल में लाइन ढूंढें जिसमें लिखा हो और इसे DAEMON_CONF="/etc/hostapd/hostapd.conf" पढ़ने के लिए बदलें (सुनिश्चित करें कि आप शुरुआत में # साइन ऑफ को हटा रहे हैं। खेत!)

Hostapd के लिए एक और कॉन्फ़िगरेशन फ़ाइल है जिसे हमें अपडेट करने की आवश्यकता है। निम्न आदेश चलाएँ:

सुडो नैनो /etc/init.d/hostapd

यह बदलाव लगभग पिछले वाले जैसा ही है। DAEMON_CONF= अनुभाग खोजें और इसे DAEMON_CONF=/etc/hostapd/hostapd.conf से बदलें

फिर सहेजें और उस फ़ाइल से बाहर निकलें!

Hostapd अब कॉन्फ़िगर किया गया है!

चरण 4: DNSMasq कॉन्फ़िगरेशन और IP अग्रेषण

Hostapd के साथ अब कॉन्फ़िगर किया गया है (हालांकि अभी तक नहीं चल रहा है), अब हम dnsmasq पर आगे बढ़ सकते हैं!

कॉन्फिग फाइलों को संपादित करने से पहले, हम आगे बढ़ सकते हैं और मूल कॉन्फिग फाइलों में से एक का नाम बदल सकते हैं, क्योंकि हम इस विशेष कॉन्फिग फाइल में किसी भी चीज का उपयोग नहीं करने जा रहे हैं।

एक नए फ़ाइल नाम के साथ एक त्वरित एमवी कमांड करने से चाल चलनी चाहिए

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

फिर एक नई कॉन्फिग फाइल बनाएं!

सुडो नैनो /etc/dnsmasq.conf

इसमें भी शामिल हुए बिना, मैं बस निम्नलिखित की प्रतिलिपि बनाउंगा और इसे नई फ़ाइल में पेस्ट कर दूंगा

इंटरफ़ेस = wlan0 # इंटरफ़ेस का उपयोग करें wlan0 (या जो भी इंटरफ़ेस आपका वायरलेस है) सर्वर = 1.1.1.1 # क्लाउडफेयर डीएचसीपी-रेंज = 192.168.220.50, 192.168.220.150, 12h # आईपी रेंज और लीज टाइम

इस कॉन्फ़िगरेशन की शीर्ष पंक्ति उस इंटरफ़ेस के लिए है जिसका उपयोग हम अपने सिग्नल को प्रसारित करने के लिए कर रहे हैं, मध्य रेखा हमारे डोमेन नाम सेवा प्रदाता के लिए है, और फिर निचला रेखा आईपी पते की श्रेणी है जो पीआई उन उपयोगकर्ताओं को असाइन करेगा जो कनेक्ट करते हैं पाई वाईफ़ाई। आगे बढ़ो और इस फ़ाइल को सहेजें और फिर नैनो (या विम, या जो भी आप फ़ाइल परिवर्तन के लिए उपयोग कर रहे हैं) से बाहर निकलें।

अगला, हमें ईथरनेट कनेक्शन के माध्यम से रूट करने के लिए वायरलेस इंटरफ़ेस पर आने वाले सभी ट्रैफ़िक को अग्रेषित करने के लिए systctl.conf कॉन्फ़िग फ़ाइल सेट करनी होगी

सुडो नैनो /etc/sysctl.conf

इस कॉन्फिग फाइल के अंदर, आपको बस #net.ipv4.ip_forward=1 लाइन को अनकम्मेंट करना है और इस कॉन्फिग फाइल को सेव/बाहर करना है।

अब जब हमारे पास फ़ॉरवर्डिंग सेट अप है, तो हम वायरलेस इंटरफ़ेस (wlan0) और ईथरनेट इंटरफ़ेस (eth0) के बीच एक NAT (नेटवर्क एड्रेस ट्रांसलेशन) सेट करना चाहते हैं। यह वाईफाई से ईथरनेट (और अंततः वीपीएन!) कनेक्शन पर सभी ट्रैफ़िक को अग्रेषित करने में मदद करता है।

NAT अग्रेषण के लिए iptable में एक नया नियम जोड़ें

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

नियम अब स्थापित हो गया है, लेकिन iptable हर बार रास्पबेरी पाई को रीबूट करने पर फ्लश किया जाता है, इसलिए हमें इस नियम को सहेजना होगा ताकि हर बार हमारे पीआई के पुनरारंभ होने पर इसे (पुनः) लोड किया जा सके।

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

नियम अब सहेज लिया गया है, लेकिन हमें यह सुनिश्चित करने के लिए Pi की स्थानीय rc.local कॉन्फ़िगरेशन फ़ाइल को अपडेट करना होगा कि यह हर बार लोड हो!

अपने पसंदीदा संपादक में rc.local फ़ाइल खोलें

सुडो नैनो /etc/rc.local

और उस अनुभाग को खोजें जो कहता है कि बाहर निकलें 0

उस लाइन के ठीक ऊपर (इसे डिलीट न करें!) निम्न कमांड जोड़ें जो हमारे द्वारा सेट किए गए NAT नियम को फिर से लोड करेगा। इसे अब इस तरह दिखना चाहिए

iptables-restore < /etc/iptables.ipv4.nat exit0

इस फ़ाइल से सहेजें और बाहर निकलें, और अब हमारे सभी कॉन्फ़िगरेशन एक्सेस पॉइंट के लिए किए जाने चाहिए!

हमें केवल hostapd और dnsmasq सेवाओं को शुरू करना है, और हमारे रास्पबेरी पाई को रिबूट करना है!

सुडो सर्विस होस्टपैड स्टार्ट

सुडो सर्विस डीएनएसमास्क स्टार्ट

यह सुनिश्चित करने के लिए परीक्षण करें कि आप अपना नया AP देख सकते हैं। यदि सब कुछ सही तरीके से सेट किया गया है, तो अब आपके रास्पबेरी पाई पर एक वाईफाई एक्सेस प्वाइंट होना चाहिए! अब pi. को पुनः आरंभ करें

सुडो रिबूट

अगला, एक OpenVPN कनेक्शन सेट करना!

चरण 5: OpenVPN सेटअप और VPN सेवा प्रदाता कॉन्फ़िगरेशन

अब जब हमारा पाई वाईफाई का प्रसारण कर रहा है, तो ओपनवीपीएन सेट अप करने का समय आ गया है! हम apt-get install के माध्यम से openvpn इंस्टॉल करके शुरुआत करेंगे

sudo apt-openvpn -y. स्थापित करें

Openvpn की स्थापना समाप्त होने के बाद, हमें उस स्थान पर नेविगेट करना होगा जहाँ हम अपने प्रमाणीकरण क्रेडेंशियल और openvpn कॉन्फ़िग फ़ाइल संग्रहीत करेंगे।

सीडी / आदि / ओपनवीपीएन

पहली चीज़ जो हम यहाँ करेंगे (/etc/openvpn के अंदर) एक टेक्स्ट फ़ाइल सेट अप करेंगे जिसे हम अपने यूज़रनेम और पासवर्ड को उस VPN सेवा के लिए स्टोर करेंगे जिसका हम उपयोग कर रहे हैं।

sudo nano auth.txt

हमें बस इस फाइल में यूजरनेम और पासवर्ड स्टोर करने की जरूरत है, और कुछ नहीं।

उपयोगकर्ता नाम

पासवर्ड

मुझे यह जोड़ना चाहिए कि इस बिंदु पर, आपको इस बात का अंदाजा होना चाहिए कि आप अपने कनेक्शन के लिए वीपीएन सेवा के रूप में किसे उपयोग करना चाहते हैं। इस बात पर व्यापक बहस है कि कौन सी सेवा सबसे अच्छी या सबसे सुरक्षित है, इसलिए आस-पास खरीदारी करें और उन पर समीक्षा भी देखें! इस ट्यूटोरियल के प्रयोजनों के लिए, मैं निजी इंटरनेट एक्सेस (PIA) का उपयोग कर रहा हूँ। वे काफी सस्ते हैं, और बहुत विश्वसनीय होने के लिए पहचाने जाते हैं! आप अपने वीपीएन को दुनिया के किसी भी बड़े क्षेत्र में समाप्त करने के लिए भी सेटअप कर सकते हैं! कनाडा? रूस? जापान? एक समस्या नहीं है!

यदि आप निजी इंटरनेट एक्सेस का उपयोग करते हैं, तो उनके पास उनकी साइट का एक आसान हिस्सा भी होता है, जहां आप ओपनवीपीएन कॉन्फिग फाइल के प्रकार को एक साथ रख सकते हैं जिसका उपयोग आप इस सेटअप में कर सकते हैं! अन्य प्रकार के ओपनवीपीएन कॉन्फिग हैं जिनका उपयोग आप अन्य प्रदाताओं के साथ कर सकते हैं, लेकिन मैंने इसे चुनने का फैसला किया।

आप जो भी सेवा प्रदाता चुनते हैं, आपको कनेक्ट करने के लिए उक्त सेवा प्रदाता से एक openvpn कनेक्शन फ़ाइल (फ़ाइल प्रकार के लिए.ovpn में समाप्त होनी चाहिए) की आवश्यकता होती है। सादगी के लिए, मैंने इसे अपने रास्पबेरी पाई पर लोड करने से पहले मेरा "connectionprofile.ovpn" नाम दिया। एक बार जब आप या तो.ovpn फ़ाइल को Pi पर डाउनलोड कर लेते हैं, या उसे Pi पर स्थानांतरित कर देते हैं, तो सुनिश्चित करें कि फ़ाइल आपके Pi पर /etc/openvpn में है।

ओपन वीपीएन फाइल को सही फोल्डर में ले जाने के बाद, हमें फाइल टाइप को बदलना होगा क्योंकि ओपनवीपीएन एक कॉन्फिग फाइल की अपेक्षा करता है जो.ovpn के बजाय.conf में समाप्त होती है। जब मैंने ऐसा किया, तब भी मैं मूल फ़ाइल को अक्षुण्ण रखना चाहता था, बस कुछ भी फंकी होने की स्थिति में, इसलिए मैंने सिर्फ एक cp कमांड का उपयोग किया (चूंकि आप /etc/openvpn में हैं, आपको चलाने के लिए sudo अनुमतियों का उपयोग करने की आवश्यकता होगी) यह आदेश)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

ओपनवीपीएन प्रोफाइल कॉन्फिगरेशन के साथ, हमें अपने क्रेडेंशियल्स की आपूर्ति के लिए एक त्वरित बदलाव करने की आवश्यकता है, इसलिए नैनो को फिर से तोड़ने का समय है!

सुडो नैनो /etc/openvpn/connectionprofile.conf

आप auth-user-pass लाइन ढूंढना चाहेंगे और उसे auth-user-pass auth.txt से बदल देंगे

यह openvpn को हमारे द्वारा प्रदान की गई प्रोफ़ाइल को प्रमाणित करते समय उपयोग की जाने वाली क्रेडेंशियल फ़ाइल को हथियाने के लिए कहता है।

प्रोफ़ाइल कॉन्फ़िग फ़ाइल से सहेजें और बाहर निकलें!

वीपीएन सेटअप के लिए यह सब कुछ होना चाहिए, लेकिन हम यह जांचना चाहेंगे कि वीपीएन सेवा को स्वचालित रूप से शुरू करने से पहले हमारे सभी कॉन्फ़िगरेशन को सही तरीके से सेटअप किया गया था। वीपीएन कनेक्शन का परीक्षण करने के लिए निम्न आदेश चलाएँ

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

आपको टेक्स्ट स्क्रॉलिंग का एक गुच्छा देखना चाहिए क्योंकि पीआई वीपीएन सेवा प्रदाता से कनेक्शन प्रयास करता है (उम्मीद है कि कोई त्रुटि संदेश नहीं!) यदि आप इसे देखते हैं, तो इसका मतलब है कि आपका पाई आपके वीपीएन सेवा प्रदाता से जुड़ा है! आप आगे बढ़ सकते हैं और टर्मिनल विंडो में ctrl + c मार कर प्रक्रिया को समाप्त कर सकते हैं।

अब जब वीपीएन काम करता है, तो हमें मौजूदा आईपीटेबल्स को साफ करना होगा। हम इसे निम्नलिखित तीन आदेशों के साथ पूरा कर सकते हैं

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

चूंकि हमने iptables को बाहर निकाल दिया है, इसलिए हमें इस ट्यूटोरियल में पहले बनाए गए नेट नियम को निम्नलिखित कमांड को चलाकर रीसेट करना होगा (यह कमांड परिचित दिखना चाहिए!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

अब हम इस कॉन्फ़िगरेशन को पिछले कॉन्फ़िगरेशन पर सहेज सकते हैं जिसे हमने पिछले चरण में एक साथ रखा था। (यह आदेश भी परिचित दिखना चाहिए!)

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

अब जब हमारे पास NAT नियम वापस सेट हो गए हैं, तो हमें अपने द्वारा सेटअप की गई प्रोफ़ाइल का उपयोग करने के लिए openvpn के लिए डिफ़ॉल्ट कॉन्फ़िगरेशन को बदलना होगा। हम इसे /etc/default/openvpn. में कॉन्फिग फाइल को एडिट करके करते हैं

सुडो नैनो / आदि / डिफ़ॉल्ट / ओपनवीपीएन

उस लाइन को खोजें जो #autostart="all" कहती है, इस लाइन को अनकम्मेंट करें, और इसे अपनी ओपनवीपीएन कॉन्फिग फाइल के नाम में बदलें (माइनस द.conf बेशक!) तो मेरे मामले में, मैं लाइन को ऑटोस्टार्ट = "में बदल देता हूं। कनेक्शन प्रोफ़ाइल"

और फिर सहेजें और इस कॉन्फ़िग फ़ाइल से बाहर निकलें!

वीपीएन सेतु के लिए यही सब कुछ होना चाहिए! बस पाई को पुनरारंभ करें, और सत्यापित करें कि हॉटस्पॉट से कनेक्ट करके और whatismyip.com जैसी साइट के माध्यम से अपने IPaddress की जांच करके सब कुछ काम कर रहा है।

इस कॉन्फ़िगरेशन के साथ, एक संभावना है कि आपके राउटर का आईपी पता डीएनएस लीक के माध्यम से लीक हो सकता है। हम dhcpcd.conf फ़ाइल में संदर्भित DNS को बदलकर इसे ठीक कर सकते हैं, जैसे कि Cloudflare!

अपने पसंदीदा संपादक में dhcpcd.conf फ़ाइल खोलें:

सुडो नैनो /etc/dhcpcd.conf

कॉन्फिग #static domain_name_servers=192.168.0.1 में लाइन ढूंढें, लाइन को अनकम्मेंट करें, और इसे निम्न में बदलें: static domain_name_servers=1.1.1.1 और कॉन्फिग फाइल से सेव/बाहर निकलें। पाई को एक बार फिर से पुनरारंभ करें, और अब आप दोबारा जांच सकते हैं कि आपके राउटर का आईपी पता ipleak.net के माध्यम से लीक नहीं हो रहा है।

एक और बात जो आपको पता होनी चाहिए वह यह है कि आपके राउटर का आईपी पता संभवतः वेबआरटीसी के माध्यम से लीक हो रहा है। वेबआरटीसी एक ऐसा मंच है जिसका उपयोग सभी आधुनिक ब्राउज़रों द्वारा त्वरित संदेश, वीडियो सम्मेलन और स्ट्रीमिंग ऑडियो और वीडियो सहित संचार को बेहतर ढंग से मानकीकृत करने के लिए किया जाता है। इस प्लेटफ़ॉर्म का एक उप-उत्पाद यह है कि यदि आप इसे अनियंत्रित छोड़ देते हैं, तो यह आपके राउटर के आईपी पते को लीक कर सकता है यदि आप किसी वीपीएन से जुड़े हैं। सबसे आसान तरीका है कि आप ब्राउज़र एक्सटेंशन या प्लगइन्स, जैसे webrtc-leak-prevent का उपयोग करके इसे रोक सकते हैं।

अब आपके पीआई पर सब कुछ सेटअप के साथ, यदि आप यह सुनिश्चित करना चाहते हैं कि आपका सारा इंटरनेट ट्रैफ़िक एन्क्रिप्ट किया गया है, तो आप इस हॉटस्पॉट से जुड़ सकते हैं, और आपके सभी ट्रैफ़िक को वीपीएन के माध्यम से एन्क्रिप्ट किया जाएगा!

आशा है कि आपने मेरे निर्देश का आनंद लिया है, अब सभी वाईफाई सुरक्षित करें !!

सिफारिश की:

प्वाइंट टू प्वाइंट अटारी पंक कंसोल डेढ़: 19 कदम

प्वाइंट टू प्वाइंट अटारी पंक कंसोल डेढ़: क्या!?? एक और अटारी पंक कंसोल का निर्माण? रुको रुको लोगों, यह एक अलग है, वादा। 1982 में वापस, फ़ॉरेस्ट मिम्स, रेडियो शेक बुकलेट लेखक और यंग अर्थ क्रिएशनिस्ट (रोल आइज़ इमोजी) ने अपने स्टेप्ड टोन जेनेरा की योजनाओं को प्रकाशित किया

अपने फोन और गैजेट को सुरक्षित और सुरक्षित कैसे करें: 4 कदम

अपने फोन और गैजेट को सुरक्षित और सुरक्षित कैसे करें: एक ऐसे व्यक्ति से जिसने लगभग सब कुछ खो दिया है (बेशक अतिरंजित)। अगर कोई चीज मुझसे जुड़ी नहीं है, तो इस बात की बहुत बड़ी संभावना है कि मैं उसे खो दूंगा, भूल जाओ कहीं है

इलेक्ट्रॉनिक सभी मौसम, सभी छुट्टियां, एलईडी बालियां: 8 कदम (चित्रों के साथ)

इलेक्ट्रॉनिक सभी मौसम, सभी छुट्टियां, एलईडी झुमके: ठीक है, इसलिए हम कुछ बहुत उन्नत झुमके बनाने वाले हैं। यह एक शुरुआती परियोजना नहीं है, और मैं उन लोगों को सलाह दूंगा जो इसे लेना चाहते हैं, छोटी परियोजनाओं के साथ शुरू करें और अपने कौशल का काम करें। यहाँ तक।तो पहले .. हमें जिन चीज़ों की आवश्यकता होगी। (भाग)(1) एल

पाइक - सुरक्षित ड्राइव करें, स्मार्ट ड्राइव करें, पाइक ड्राइव करें!: 5 कदम

पाइक - सुरक्षित ड्राइव करें, स्मार्ट ड्राइव करें, पाइक ड्राइव करें!: पाइक नामक मेरे प्रोजेक्ट में आपका स्वागत है! यह मेरी शिक्षा के हिस्से के रूप में एक परियोजना है। मैं बेल्जियम के हॉवेस्ट में एनएमसीटी का छात्र हूं। रास्पबेरी पाई का उपयोग करके कुछ स्मार्ट बनाने का लक्ष्य था। हमें पूरी आजादी थी जिसमें हम स्मार्ट बनाना चाहते थे। मेरे लिए यह

उन सभी एओएल सीडी के साथ क्या करें: 6 कदम (चित्रों के साथ)

उन सभी एओएल सीडी के साथ क्या करना है: मैं प्लास्टिक सीडी के साथ कुछ करना चाहता था इसके अलावा उन्हें लैंड फिल में जोड़ना - मेरा समाधान उन्हें 3-डी ज्यामितीय निर्माण बनाने के लिए उपयोग करना था। मैं यहां वर्णन करता हूं कि कैसे मैंने डोडेकाहेड्रॉन बनाने के लिए 12 सीडी का उपयोग किया। मैंने एक ३२ सीडी ट्रुकेटेड इकोसाहेड्रोन भी बनाया, १