विषयसूची:

- आपूर्ति

- चरण 1: एन्कोडिंग

- चरण 2: क्यूआर कोड

- चरण 3: Arduino प्रो माइक्रो 3.3V 8MHz

- चरण 4: पूर्ण रंगीन एलसीडी डिस्प्ले पर क्यूआर कोड

- चरण 5: लचीली फ्लैट केबल

- चरण 6: बारकोड स्कैनर

- चरण 7: ग्रह को हैक करें

वीडियो: HackerBox 0058: Encode: 7 Steps

2024 लेखक: John Day | [email protected]. अंतिम बार संशोधित: 2024-01-30 09:19

दुनिया भर के हैकरबॉक्स हैकर्स को बधाई! HackerBox 0058 के साथ हम सूचना एन्कोडिंग, बारकोड, क्यूआर कोड, Arduino Pro Micro प्रोग्रामिंग, एम्बेडेड LCD डिस्प्ले, Arduino प्रोजेक्ट्स के भीतर बारकोड जनरेशन को एकीकृत करने, मानव इनपुट डिवाइस के कारनामों, और बहुत कुछ का पता लगाएंगे।

हैकरबॉक्स इलेक्ट्रॉनिक्स और कंप्यूटर प्रौद्योगिकी के उत्साही लोगों के लिए मासिक सदस्यता बॉक्स सेवा है - हार्डवेयर हैकर्स - द ड्रीमर्स ऑफ ड्रीम्स।

HackerBoxes FAQ में वर्तमान और भावी सदस्यों के लिए जानकारी का खजाना है। हमें प्राप्त होने वाले लगभग सभी गैर-तकनीकी सहायता ईमेल का उत्तर पहले ही वहां दिया जाता है, इसलिए हम वास्तव में अक्सर पूछे जाने वाले प्रश्नों को पढ़ने के लिए आपके कुछ मिनटों की सराहना करते हैं।

आपूर्ति

इस निर्देशयोग्य में हैकरबॉक्स 0058 के साथ आरंभ करने के लिए जानकारी है। पूर्ण बॉक्स सामग्री हैकरबॉक्स 0058 के उत्पाद पृष्ठ पर सूचीबद्ध है जहां बॉक्स अंतिम आपूर्ति के दौरान खरीद के लिए भी उपलब्ध है। यदि आप हर महीने अपने मेलबॉक्स में $15 की छूट के साथ इस तरह का हैकरबॉक्स स्वचालित रूप से प्राप्त करना चाहते हैं, तो आप HackerBoxes.com पर सदस्यता ले सकते हैं और क्रांति में शामिल हो सकते हैं!

मासिक हैकरबॉक्स पर काम करने के लिए आमतौर पर सोल्डरिंग आयरन, सोल्डर और बेसिक सोल्डरिंग टूल्स की जरूरत होती है। सॉफ्टवेयर टूल्स को चलाने के लिए एक कंप्यूटर की भी आवश्यकता होती है। बुनियादी उपकरणों के एक सेट और परिचयात्मक गतिविधियों और प्रयोगों की एक विस्तृत श्रृंखला के लिए हैकरबॉक्स डीलक्स स्टार्टर वर्कशॉप पर एक नज़र डालें।

सबसे महत्वपूर्ण बात, आपको रोमांच की भावना, हैकर की भावना, धैर्य और जिज्ञासा की आवश्यकता होगी। इलेक्ट्रॉनिक्स के साथ निर्माण और प्रयोग करना, जबकि बहुत फायदेमंद है, कई बार मुश्किल, चुनौतीपूर्ण और यहां तक कि निराशाजनक भी हो सकता है। लक्ष्य प्रगति है, पूर्णता नहीं। जब आप साहसिक कार्य में लगे रहते हैं और इसका आनंद लेते हैं, तो इस शौक से काफी संतुष्टि प्राप्त की जा सकती है। प्रत्येक कदम धीरे-धीरे उठाएं, विवरणों पर ध्यान दें, और मदद मांगने से न डरें

चरण 1: एन्कोडिंग

जानकारी को संप्रेषित करने, रिकॉर्ड करने या हेरफेर करने के लिए एन्कोडिंग की आवश्यकता होती है। चूंकि सूचना का प्रसंस्करण, भंडारण और संचार करना आधुनिक इलेक्ट्रॉनिक्स का सार है, इसलिए हमारे पास चिंता करने के लिए बहुत सारे एन्कोडिंग हैं।

एन्कोडिंग के एक बहुत ही सरल उदाहरण के रूप में, कोई यह दर्शा सकता है कि दो अंगुलियों को पकड़कर, या "2" या "][" अंकों का उपयोग करके या "दो" या "डॉस" या "शब्दों का उपयोग करके उनकी कितनी आंखें या कान हैं। एर" या "ज़्वेई"। वास्तव में इतना आसान नहीं है, है ना? मानव भाषा में उपयोग की जाने वाली एन्कोडिंग, विशेष रूप से भावनाओं या अमूर्तता जैसे विषयों से संबंधित, अत्यधिक जटिल हो सकती है।

भौतिक विज्ञान

हां, हर चीज की शुरुआत हमेशा फिजिक्स से होती है। इलेक्ट्रॉनिक प्रणालियों में, हम विद्युत संकेतों, आमतौर पर वोल्टेज स्तरों द्वारा सबसे सरल मूल्यों का प्रतिनिधित्व करके शुरू करते हैं। उदाहरण के लिए, ज़ीरो को ग्राउंड (लगभग 0V) और ONE को लगभग 5V (या 3.3V, आदि) के रूप में दर्शाया जा सकता है ताकि ज़ीरो और एक की बाइनरी प्रणाली बनाई जा सके। यहां तक कि केवल शून्य और एक के साथ, हल करने के लिए अक्सर अस्पष्टता होती है। जब बटन दबाया जाता है तो वह शून्य या एक होता है? उच्च या निम्न? क्या चिप सिलेक्ट सिग्नल "एक्टिव हाई" या "एक्टिव लो" है? सिग्नल को किस समय पढ़ा जा सकता है और यह कितने समय तक वैध रहेगा? संचार प्रणालियों में, इसे "लाइन कोडिंग" कहा जाता है।

इस निम्नतम स्तर पर, प्रतिनिधित्व काफी हद तक प्रणाली के भौतिकी के बारे में हैं। यह किस वोल्टेज का समर्थन कर सकता है, यह कितनी तेजी से संक्रमण कर सकता है, लेजर कैसे चालू और बंद होता है, सूचना संकेत रेडियो आवृत्ति वाहक को कैसे नियंत्रित करते हैं, चैनल की बैंडविड्थ क्या है, या यहां तक कि आयन सांद्रता एक में एक्शन पोटेंशिअल कैसे उत्पन्न करती है न्यूरॉन। इलेक्ट्रॉनिक्स के लिए, यह जानकारी अक्सर निर्माता की डेटाशीट की आकर्षक तालिकाओं में प्रदान की जाती है।

भौतिक परत (PHY) या परत 1 कंप्यूटर नेटवर्किंग के सात-परत OSI मॉडल में पहली और सबसे निचली परत है। भौतिक परत नेटवर्क नोड्स को जोड़ने वाले भौतिक डेटा लिंक पर कच्चे बिट्स को प्रेषित करने के साधनों को परिभाषित करती है। भौतिक परत संचरण माध्यम को एक विद्युत, यांत्रिक और प्रक्रियात्मक इंटरफ़ेस प्रदान करती है। विद्युत कनेक्टर्स के आकार और गुण, प्रसारित करने के लिए आवृत्तियों, उपयोग करने के लिए लाइन कोड और इसी तरह के निम्न-स्तरीय पैरामीटर, भौतिक परत द्वारा निर्दिष्ट किए जाते हैं।

संख्याएँ

हम सिर्फ ONE और ZERO के साथ बहुत कुछ नहीं कर सकते हैं, या हम एक-दूसरे पर अपनी आँखें झपकाकर "बोलने" के लिए विकसित हो जाते। हालांकि बाइनरी वैल्यू एक बेहतरीन शुरुआत है। कंप्यूटिंग और संचार प्रणालियों में, हम बाइनरी अंकों (बिट्स) को बाइट्स और "शब्दों" में जोड़ते हैं, उदाहरण के लिए 8, 16, 32 या 64 बिट्स।

ये द्विआधारी शब्द संख्याओं या मूल्यों से कैसे मेल खाते हैं? एक साधारण 8-बिट बाइट में, 00000000 आम तौर पर शून्य होता है और 11111111 आमतौर पर 255 होता है जो 2-टू-द-8 या 256 अलग-अलग मान प्रदान करता है। बेशक यह यहीं नहीं रुकता, क्योंकि 256 से अधिक संख्याएं हैं और सभी संख्याएं सकारात्मक पूर्णांक नहीं हैं। कंप्यूटिंग सिस्टम से पहले भी, हमने विभिन्न संख्या प्रणालियों, भाषाओं, आधारों का उपयोग करते हुए संख्यात्मक मूल्यों का प्रतिनिधित्व किया, और विभिन्न विभिन्न आधारों के ऋणात्मक संख्याओं, काल्पनिक संख्याओं, वैज्ञानिक संकेतन, जड़ों, अनुपातों और लघुगणकीय पैमानों जैसी तकनीकों को नियोजित किया। कंप्यूटर सिस्टम में संख्यात्मक मूल्यों के लिए, हमें मशीन एप्सिलॉन, एंडियननेस, फिक्स्ड पॉइंट और फ्लोटिंग पॉइंट रिप्रेजेंटेशन जैसे मुद्दों से जूझना पड़ता है।

पाठ (सेटेरा)

संख्याओं या मूल्यों का प्रतिनिधित्व करने के अलावा, बाइनरी बाइट्स और शब्द अक्षरों और अन्य पाठ प्रतीकों का प्रतिनिधित्व कर सकते हैं। टेक्स्ट एन्कोडिंग का सबसे सामान्य रूप अमेरिकन स्टैंडर्ड कोड फॉर इंफॉर्मेशन इंटरचेंज (ASCII) है। बेशक विभिन्न प्रकार की सूचनाओं को टेक्स्ट के रूप में एन्कोड किया जा सकता है: एक किताब, यह वेब पेज, एक एक्सएमएल दस्तावेज़।

कुछ उदाहरणों में, जैसे ईमेल या यूज़नेट पोस्टिंग, हम पाठ के रूप में व्यापक सूचना प्रकारों (जैसे सामान्य बाइनरी फ़ाइलों) को एन्कोड करना चाह सकते हैं। यूएनकोडिंग की प्रक्रिया बाइनरी-टू-टेक्स्ट एन्कोडिंग का एक सामान्य रूप है। आप छवियों को टेक्स्ट के रूप में "एन्कोड" भी कर सकते हैं: ASCII कला या बेहतर अभी भी एएनएसआई कला।

कोडिंग सिद्धांत

कोडिंग सिद्धांत विशिष्ट अनुप्रयोगों के लिए कोड के गुणों और उनकी संबंधित फिटनेस का अध्ययन है। कोड का उपयोग डेटा कम्प्रेशन, क्रिप्टोग्राफी, त्रुटि का पता लगाने और सुधार, डेटा ट्रांसमिशन और डेटा स्टोरेज के लिए किया जाता है। कुशल और विश्वसनीय डेटा ट्रांसमिशन विधियों को डिजाइन करने के उद्देश्य से विभिन्न वैज्ञानिक विषयों द्वारा कोड का अध्ययन किया जाता है। उदाहरण विषयों में सूचना सिद्धांत, इलेक्ट्रिकल इंजीनियरिंग, गणित, भाषा विज्ञान और कंप्यूटर विज्ञान शामिल हैं।

डेटा संपीड़न (अतिरेक को हटा रहा है)

डेटा संपीड़न, स्रोत कोडिंग, या बिट-दर में कमी मूल प्रतिनिधित्व की तुलना में कम बिट्स का उपयोग करके जानकारी को एन्कोड करने की प्रक्रिया है। कोई विशेष संपीड़न या तो हानिपूर्ण या दोषरहित होता है। दोषरहित संपीड़न सांख्यिकीय अतिरेक को पहचानने और समाप्त करके बिट्स को कम करता है। दोषरहित संपीड़न में कोई जानकारी नहीं खोती है। अनावश्यक या कम महत्वपूर्ण जानकारी को हटाकर हानिपूर्ण संपीड़न बिट्स को कम करता है।

लेम्पेल-ज़िव (एलजेड) संपीड़न विधियां दोषरहित भंडारण के लिए सबसे लोकप्रिय एल्गोरिदम में से हैं। 1980 के दशक के मध्य में, टेरी वेल्च के काम के बाद, लेम्पेल-ज़िव-वेल्च (LZW) एल्गोरिथ्म तेजी से अधिकांश सामान्य-उद्देश्य संपीड़न प्रणालियों के लिए पसंद का तरीका बन गया। LZW का उपयोग-g.webp

हम लगातार डीवीडी के लिए संपीड़ित डेटा का उपयोग कर रहे हैं, एमपीईजी वीडियो स्ट्रीमिंग, एमपी 3 ऑडियो, जेपीईजी ग्राफिक्स, ज़िप फाइलें, संपीड़ित टार बॉल, और आगे।

त्रुटि का पता लगाना और सुधार (उपयोगी अतिरेक जोड़ना)

त्रुटि का पता लगाने और सुधार या त्रुटि नियंत्रण ऐसी तकनीकें हैं जो अविश्वसनीय संचार चैनलों पर डिजिटल डेटा के विश्वसनीय वितरण को सक्षम करती हैं। कई संचार चैनल चैनल शोर के अधीन हैं, और इस प्रकार स्रोत से रिसीवर तक संचरण के दौरान त्रुटियां पेश की जा सकती हैं। त्रुटि का पता लगाना ट्रांसमीटर से रिसीवर तक संचरण के दौरान शोर या अन्य हानियों के कारण होने वाली त्रुटियों का पता लगाना है। त्रुटि सुधार मूल, त्रुटि मुक्त डेटा के त्रुटियों का पता लगाने और पुनर्निर्माण है।

त्रुटि का पता लगाना सबसे सरल रूप से ट्रांसमिट रिपीटिशन, पैरिटी बिट्स, चेकसम, या सीआरसी, या हैश फ़ंक्शन का उपयोग करके किया जाता है। रिसीवर द्वारा ट्रांसमिशन में एक त्रुटि का पता लगाया जा सकता है (लेकिन आमतौर पर ठीक नहीं किया जाता है) जो तब डेटा के पुन: प्रसारण का अनुरोध कर सकता है।

अविश्वसनीय या शोर संचार चैनलों पर डेटा में त्रुटियों को नियंत्रित करने के लिए त्रुटि सुधार कोड (ईसीसी) का उपयोग किया जाता है। केंद्रीय विचार यह है कि प्रेषक ईसीसी के रूप में अनावश्यक जानकारी के साथ संदेश को एन्कोड करता है। अतिरेक रिसीवर को सीमित संख्या में त्रुटियों का पता लगाने की अनुमति देता है जो संदेश में कहीं भी हो सकती हैं, और अक्सर इन त्रुटियों को बिना पुन: संचरण के ठीक करने के लिए। ECC का एक सरल उदाहरण प्रत्येक डेटा बिट को 3 बार संचारित करना है, जिसे (3, 1) दोहराव कोड के रूप में जाना जाता है। भले ही केवल 0, 0, 0 या 1, 1, 1 प्रेषित होते हैं, शोर चैनल के भीतर त्रुटियां रिसीवर को आठ संभावित मूल्यों (तीन बिट्स) में से कोई भी प्रस्तुत कर सकती हैं। यह "बहुमत" या "लोकतांत्रिक मतदान" द्वारा ठीक किए जाने वाले तीन नमूनों में से किसी एक में त्रुटि की अनुमति देता है। इस ईसीसी की सही करने की क्षमता इस प्रकार प्रेषित प्रत्येक ट्रिपलेट में 1 त्रुटि बिट को ठीक कर रही है। हालांकि लागू करने के लिए सरल और व्यापक रूप से उपयोग किया जाता है, यह ट्रिपल मॉड्यूलर रिडंडेंसी अपेक्षाकृत अक्षम ईसीसी है। बेहतर ईसीसी कोड आमतौर पर पिछले कई दसियों या यहां तक कि पिछले कई सैकड़ों पहले प्राप्त बिट्स की जांच करते हैं ताकि यह निर्धारित किया जा सके कि वर्तमान छोटे मुट्ठी भर बिट्स को कैसे डीकोड किया जाए।

क्यूआर कोड, पीडीएफ-417, मैक्सीकोड, डेटामैट्रिक्स और एज़्टेक कोड जैसे लगभग सभी द्वि-आयामी बार कोड रीड-सोलोमन ईसीसी का उपयोग करते हैं ताकि बार कोड का एक हिस्सा क्षतिग्रस्त होने पर भी सही पढ़ने की अनुमति मिल सके।

क्रिप्टोग्राफी

क्रिप्टोग्राफिक एन्कोडिंग को कम्प्यूटेशनल कठोरता मान्यताओं के आसपास डिज़ाइन किया गया है। इस तरह के एन्कोडिंग एल्गोरिदम किसी भी विरोधी द्वारा जानबूझकर (व्यावहारिक अर्थ में) तोड़ना मुश्किल है। ऐसी प्रणाली को तोड़ना सैद्धांतिक रूप से संभव है, लेकिन किसी भी ज्ञात व्यावहारिक माध्यम से ऐसा करना संभव नहीं है। इसलिए इन योजनाओं को कम्प्यूटेशनल रूप से सुरक्षित कहा जाता है। ऐसी सूचना-सैद्धांतिक रूप से सुरक्षित योजनाएं मौजूद हैं जिन्हें असीमित कंप्यूटिंग शक्ति के साथ भी तोड़ा नहीं जा सकता है, जैसे कि एक बार का पैड, लेकिन इन योजनाओं को सैद्धांतिक रूप से टूटने योग्य लेकिन कम्प्यूटेशनल रूप से सुरक्षित तंत्र की तुलना में व्यवहार में उपयोग करना अधिक कठिन है।

पारंपरिक सिफर एन्क्रिप्शन एक ट्रांसपोज़िशन सिफर पर आधारित होता है, जो एक संदेश में अक्षरों के क्रम को पुनर्व्यवस्थित करता है (उदाहरण के लिए, 'हैलो वर्ल्ड' एक मामूली सरल पुनर्व्यवस्था योजना में 'एहलोल ऑउरल' बन जाता है), और प्रतिस्थापन सिफर, जो व्यवस्थित रूप से अक्षरों या समूहों को प्रतिस्थापित करता है अन्य अक्षरों या अक्षरों के समूहों के साथ पत्र (उदाहरण के लिए, 'फ्लाई एट वन्स' लैटिन वर्णमाला में प्रत्येक अक्षर को उसके बाद वाले अक्षर से बदलकर 'gmz bu podf' बन जाता है)। दोनों में से किसी एक के सरल संस्करणों ने कभी भी उद्यमी विरोधियों से अधिक गोपनीयता की पेशकश नहीं की। एक प्रारंभिक प्रतिस्थापन सिफर सीज़र सिफर था, जिसमें प्लेनटेक्स्ट के प्रत्येक अक्षर को एक अक्षर से बदल दिया गया था, जो वर्णमाला के नीचे कुछ निश्चित पदों की संख्या थी। ROT13 एक साधारण अक्षर प्रतिस्थापन सिफर है जो वर्णमाला में एक अक्षर को उसके बाद के 13वें अक्षर से बदल देता है। यह सीज़र सिफर का एक विशेष मामला है। यहाँ कोशिश करो!

चरण 2: क्यूआर कोड

क्यूआर कोड (विकिपीडिया) या "त्वरित प्रतिक्रिया कोड" एक प्रकार का मैट्रिक्स या द्वि-आयामी बारकोड है जिसे पहली बार 1994 में जापान में मोटर वाहन उद्योग के लिए डिज़ाइन किया गया था। बारकोड एक मशीन-पठनीय ऑप्टिकल लेबल है जिसमें उस आइटम के बारे में जानकारी होती है जिससे वह जुड़ा होता है। व्यवहार में, क्यूआर कोड में अक्सर लोकेटर, पहचानकर्ता या ट्रैकर का डेटा होता है जो किसी वेबसाइट या एप्लिकेशन की ओर इशारा करता है। एक क्यूआर कोड डेटा को कुशलतापूर्वक संग्रहीत करने के लिए चार मानकीकृत एन्कोडिंग मोड (संख्यात्मक, अल्फ़ान्यूमेरिक, बाइट/बाइनरी और कांजी) का उपयोग करता है।

त्वरित प्रतिक्रिया प्रणाली मानक यूपीसी बारकोड की तुलना में अपनी तेज पठनीयता और अधिक भंडारण क्षमता के कारण ऑटोमोटिव उद्योग के बाहर लोकप्रिय हो गई। अनुप्रयोगों में उत्पाद ट्रैकिंग, आइटम पहचान, समय ट्रैकिंग, दस्तावेज़ प्रबंधन और सामान्य विपणन शामिल हैं। एक क्यूआर कोड में एक सफेद पृष्ठभूमि पर एक वर्ग ग्रिड में व्यवस्थित काले वर्ग होते हैं, जिसे एक इमेजिंग डिवाइस जैसे कैमरा द्वारा पढ़ा जा सकता है, और रीड-सोलोमन त्रुटि सुधार का उपयोग करके संसाधित किया जा सकता है जब तक कि छवि को उचित रूप से व्याख्या नहीं किया जा सकता है। आवश्यक डेटा तब पैटर्न से निकाला जाता है जो छवि के क्षैतिज और लंबवत दोनों घटकों में मौजूद होते हैं।

आधुनिक स्मार्टफोन आमतौर पर स्वचालित रूप से क्यूआर कोड (और अन्य बारकोड) पढ़ेंगे। बस कैमरा ऐप खोलें, कैमरे को बारकोड पर निर्देशित करें और कैमरा ऐप के लिए एक या दो सेकंड प्रतीक्षा करें ताकि यह इंगित हो सके कि यह बारकोड पर लॉक हो गया है। ऐप कभी-कभी बारकोन सामग्री को तुरंत प्रदर्शित करेगा, लेकिन आमतौर पर ऐप को बारकोड से जो भी जानकारी निकाली गई है उसे प्रदर्शित करने के लिए बारकोड अधिसूचना के चयन की आवश्यकता होगी। जून २०११ के महीने के दौरान १४ मिलियन अमेरिकी मोबाइल उपयोगकर्ताओं ने क्यूआर कोड या बारकोड को स्कैन किया।

क्या आपने अपने स्मार्टफोन का उपयोग HackerBox 0058 के बाहर एन्कोडेड संदेशों को पढ़ने के लिए किया था?

दिलचस्प वीडियो: क्या आप पूरे गेम को क्यूआर कोड में फिट कर सकते हैं?

पुराने समय के लोग 80 के दशक की कंप्यूटर पत्रिकाओं से कॉज़िन सॉफ्टस्ट्रिप को याद कर सकते हैं। (वीडियो डेमो)

चरण 3: Arduino प्रो माइक्रो 3.3V 8MHz

Arduino Pro Micro ATmega32U4 माइक्रोकंट्रोलर पर आधारित है जिसमें एक अंतर्निहित USB इंटरफ़ेस है। इसका मतलब है कि आपके कंप्यूटर और Arduino माइक्रोकंट्रोलर के बीच कोई FTDI, PL2303, CH340, या कोई अन्य चिप मध्यस्थ के रूप में कार्य नहीं कर रहा है।

हम सुझाव देते हैं कि पहले पिनों को बिना सोल्डर किए प्रो माइक्रो का परीक्षण करें। आप हेडर पिन का उपयोग किए बिना मूल कॉन्फ़िगरेशन और परीक्षण कर सकते हैं। इसके अलावा, मॉड्यूल में सोल्डरिंग में देरी से डिबग करने के लिए एक कम चर देता है, क्या आपको किसी भी जटिलता में भाग लेना चाहिए।

अगर आपके कंप्यूटर पर Arduino IDE इंस्टॉल नहीं है, तो IDE फॉर्म arduino.cc डाउनलोड करके शुरुआत करें। चेतावनी: प्रो माइक्रो की प्रोग्रामिंग करने से पहले टूल्स> प्रोसेसर के तहत 3.3V संस्करण का चयन करना सुनिश्चित करें। 5V के लिए यह सेट एक बार काम करेगा और फिर डिवाइस आपके पीसी से तब तक कनेक्ट नहीं होगा जब तक आप नीचे चर्चा की गई मार्गदर्शिका में "रीसेट टू बूटलोडर" निर्देशों का पालन नहीं करते हैं, जो थोड़ा मुश्किल हो सकता है।

स्पार्कफुन में एक बेहतरीन प्रो माइक्रो हुकअप गाइड है। हुकअप गाइड में प्रो माइक्रो बोर्ड का विस्तृत अवलोकन है और फिर "इंस्टॉलिंग: विंडोज" के लिए एक सेक्शन और "इंस्टॉलिंग: मैक एंड लिनक्स" के लिए एक सेक्शन है। प्रो माइक्रो का समर्थन करने के लिए अपने Arduino IDE को कॉन्फ़िगर करने के लिए उन इंस्टॉलेशन निर्देशों के उपयुक्त संस्करण में निर्देशों का पालन करें। हम आम तौर पर मानक ब्लिंक स्केच को लोड और/या संशोधित करके एक Arduino बोर्ड के साथ काम करना शुरू करते हैं। हालाँकि, प्रो माइक्रो में पिन 13 पर सामान्य एलईडी शामिल नहीं है। सौभाग्य से, हम RX/TX एलईडी को नियंत्रित कर सकते हैं। स्पार्कफुन ने कैसे प्रदर्शित करने के लिए एक छोटा सा स्केच प्रदान किया है। यह "उदाहरण 1: ब्लिंकीज़!" नामक हुकअप गाइड के अनुभाग में है। सत्यापित करें कि आप इस ब्लिंकियों को संकलित और प्रोग्राम कर सकते हैं! आगे बढ़ने से पहले प्रो माइक्रो पर उदाहरण।

एक बार जब सब कुछ प्रो माइक्रो को प्रोग्राम करने के लिए काम करने लगता है, तो यह समय है कि हेडर पिन को मॉड्यूल पर सावधानीपूर्वक मिलाप करें। टांका लगाने के बाद, बोर्ड का फिर से सावधानीपूर्वक परीक्षण करें।

एफवाईआई: इसके एकीकृत यूएसबी ट्रांसीवर के लिए धन्यवाद, प्रो माइक्रो आसानी से एक मानव इंटरफ़ेस डिवाइस (एचआईडी) जैसे कि कीबोर्ड या माउस का अनुकरण करने के लिए उपयोग किया जा सकता है, और कीस्ट्रोक इंजेक्शन के साथ खेल सकता है।

चरण 4: पूर्ण रंगीन एलसीडी डिस्प्ले पर क्यूआर कोड

एलसीडी डिस्प्ले में 128 x 160 पूर्ण रंग पिक्सेल हैं और यह विकर्ण पर 1.8 इंच मापता है। ST7735S ड्राइवर चिप (डेटाशीट) को सीरियल पेरिफेरल इंटरफेस (SPI) बस का उपयोग करके लगभग किसी भी माइक्रोकंट्रोलर से इंटरफेस किया जा सकता है। इंटरफ़ेस 3.3V सिग्नलिंग और बिजली की आपूर्ति के लिए निर्दिष्ट है।

एलसीडी मॉड्यूल को 7 एफएफ जम्पर तारों का उपयोग करके सीधे 3.3V प्रो माइक्रो से जोड़ा जा सकता है:

एलसीडी ---- प्रो माइक्रो

जीएनडी ---- जीएनडी वीसीसी ---- वीसीसी एससीएल ---- 15 एसडीए ---- 16 आरईएस ---- 9 डीसी ----- 8 सीएस ----- 10 बीएल ----- कोई कनेक्ट नहीं

यह विशिष्ट पिन असाइनमेंट लाइब्रेरी के उदाहरणों को डिफ़ॉल्ट रूप से काम करने की अनुमति देता है।

"Adafruit ST7735 और ST7789" नामक लाइब्रेरी को Arduino IDE में मेनू टूल्स> मैनेज लाइब्रेरीज़ का उपयोग करके पाया जा सकता है। स्थापित करते समय, पुस्तकालय प्रबंधक कुछ आश्रित पुस्तकालयों का सुझाव देगा जो उस पुस्तकालय के साथ जाते हैं। इसे उन्हें भी स्थापित करने दें।

एक बार वह पुस्तकालय स्थापित हो जाने के बाद, फ़ाइलें> उदाहरण> एडफ्रूट एसटी7735 और एसटी7789 लाइब्रेरी> ग्राफिक्सटेस्ट खोलें।

ग्राफिक्सटेस्ट को संकलित और अपलोड करें। यह एलसीडी डिस्प्ले पर एक ग्राफिक्स डेमो जेनरेट करेगा, लेकिन डिस्प्ले के किनारे पर "शोर पिक्सल्स" की कुछ पंक्तियों और कॉलमों के साथ।

इन "शोर पिक्सेल" को सेटअप (शून्य) फ़ंक्शन के शीर्ष के पास उपयोग किए गए TFT init फ़ंक्शन को बदलकर तय किया जा सकता है।

कोड की लाइन पर टिप्पणी करें:

tft.initR (INITR_BLACKTAB);

और लाइन को दो पंक्तियों के नीचे असम्बद्ध करें:

tft.initR (INITR_GREENTAB);

डेमो को रिप्रोग्राम करें और सब कुछ अच्छा दिखना चाहिए।

अब हम क्यूआर कोड प्रदर्शित करने के लिए एलसीडी का उपयोग कर सकते हैं

Arduino IDE मेनू टूल्स पर वापस जाएं > लाइब्रेरी प्रबंधित करें।

पुस्तकालय क्यूआरकोड का पता लगाएँ और स्थापित करें।

यहां संलग्न QR_TFT.ino स्केच डाउनलोड करें।

क्यूआर_टीएफटी को प्रोमाइक्रो में संकलित और प्रोग्राम करें और देखें कि क्या आप एलसीडी डिस्प्ले पर उत्पन्न क्यूआर कोड को पढ़ने के लिए अपने फोन के कैमरा ऐप का उपयोग कर सकते हैं।

प्रेरणा के लिए क्यूआर कोड पीढ़ी का उपयोग करने वाली कुछ परियोजनाएं

पहुँच नियंत्रण

क्यूआर घड़ी

चरण 5: लचीली फ्लैट केबल

एक फ्लेक्सिबल फ्लैट केबल (एफएफसी) किसी भी प्रकार की विद्युत केबल है जो फ्लैट ठोस कंडक्टर के साथ फ्लैट और लचीली दोनों होती है। FFC एक लचीला मुद्रित सर्किट (FPC) से या उसके समान बनने वाली केबल है। एफपीसी और एफएफसी शब्द कभी-कभी एक दूसरे के स्थान पर उपयोग किए जाते हैं। ये शब्द आम तौर पर लैपटॉप और सेल फोन जैसे उच्च घनत्व वाले इलेक्ट्रॉनिक अनुप्रयोगों में पाए जाने वाले बेहद पतले फ्लैट केबल को संदर्भित करते हैं। वे रिबन केबल का एक छोटा रूप है जिसमें आमतौर पर एक फ्लैट और लचीली प्लास्टिक फिल्म बेस होता है, जिसमें कई फ्लैट धातु कंडक्टर एक सतह से बंधे होते हैं।

एफएफसी 1.0 मिमी और 0.5 मिमी दो सामान्य विकल्प होने के साथ विभिन्न प्रकार की पिन पिचों में आते हैं। शामिल एफपीसी ब्रेकआउट बोर्ड में इन दोनों पिचों के निशान हैं, पीसीबी के प्रत्येक तरफ एक। वांछित पिच के आधार पर पीसीबी के केवल एक तरफ का उपयोग किया जाता है, इस मामले में 0.5 मिमी। पीसीबी के समान 0.5 मिमी की तरफ मुद्रित हेडर पिन नंबरिंग का उपयोग करना सुनिश्चित करें। 1.0 मिमी की तरफ पिन नंबरिंग मेल नहीं खाती है और एक अलग एप्लिकेशन के लिए उपयोग की जाती है।

ब्रेकआउट और बारकोड स्कैनर दोनों पर FFC कनेक्टर ZIF (जीरो इंसर्शन फोर्स) कनेक्टर हैं। इसका मतलब है कि ZIF कनेक्टर्स में एक मैकेनिकल स्लाइडर होता है जिसे FFC डालने से पहले खुला टिका होता है और फिर FFC पर कनेक्टर को कसने के लिए बंद कर दिया जाता है और केबल पर ही बल नहीं लगाया जाता है। इन ZIF कनेक्टर्स के बारे में ध्यान देने योग्य दो महत्वपूर्ण बातें:

1. वे दोनों "निचला संपर्क" हैं जिसका अर्थ है कि एफएफसी पर धातु के संपर्क डालने पर नीचे की ओर (पीसीबी की ओर) होना चाहिए।

2. ब्रेकआउट पर टिका हुआ स्लाइडर कनेक्टर के सामने की तरफ होता है। इसका मतलब है कि एफएफसी टिका हुआ स्लाइडर के नीचे/से गुजरेगा।इसके विपरीत, बारकोड स्कैनर पर टिका हुआ स्लाइडर कनेक्टर के पीछे होता है। इसका मतलब है कि FFC विपरीत दिशा से ZIF कनेक्टर में प्रवेश करेगा न कि हिंग वाले स्लाइडर के माध्यम से।

ध्यान रखें कि अन्य प्रकार के FFC/FPC ZIF कनेक्टर्स में लेटरल स्लाइडर्स होते हैं, जो हमारे यहां मौजूद हिंगेड स्लाइडर्स के विपरीत होते हैं। ऊपर और नीचे टिकने के बजाय, लेटरल स्लाइडर्स कनेक्टर के प्लेन के भीतर अंदर और बाहर खिसक जाते हैं। नए प्रकार के ZIF कनेक्टर का उपयोग करने से पहले हमेशा ध्यान से देखें। वे काफी छोटे हैं और आसानी से क्षतिग्रस्त हो सकते हैं यदि उन्हें उनकी इच्छित सीमा या गति के विमान के बाहर मजबूर किया जाए।

चरण 6: बारकोड स्कैनर

एक बार बारकोड स्कैनर और एफपीसी ब्रेकआउट फ्लेक्सिबल फ्लैट केबल (एफएफसी) से जुड़े होते हैं, तो ब्रेकआउट पीसीबी को Arduino Pro Micro से जोड़ने के लिए पांच मादा जम्पर तारों का उपयोग किया जा सकता है:

एफपीसी ---- प्रो माइक्रो

3------जीएनडी 2------वीसीसी 12-----7 4------8 5------9

एक बार कनेक्ट होने के बाद, स्केच barcandemo.ino को प्रो माइक्रो में प्रोग्राम करें, सीरियल मॉनिटर खोलें, और सभी चीजों को स्कैन करें! यह आश्चर्यजनक हो सकता है कि हमारे घरों और कार्यालयों के आस-पास कितनी वस्तुओं पर बारकोड हैं। आप किसी ऐसे व्यक्ति को भी जानते होंगे जिसके पास बारकोड टैटू है।

संलग्न बारकोड स्कैनर मैनुअल में कोड होते हैं जिन्हें स्कैनर के भीतर एम्बेडेड प्रोसेसर को कॉन्फ़िगर करने के लिए स्कैन किया जा सकता है।

चरण 7: ग्रह को हैक करें

हमें उम्मीद है कि आप इलेक्ट्रॉनिक्स और कंप्यूटर प्रौद्योगिकी में इस महीने के हैकरबॉक्स साहसिक कार्य का आनंद ले रहे हैं। नीचे दी गई टिप्पणियों या अन्य सोशल मीडिया में अपनी सफलता तक पहुंचें और साझा करें। साथ ही, याद रखें कि यदि आपका कोई प्रश्न है या आपको कुछ सहायता चाहिए तो आप कभी भी [email protected] पर ईमेल कर सकते हैं।

आगे क्या होगा? क्रांति में शामिल हो। हैकलाइफ जियो। हैक करने योग्य गियर का एक अच्छा बॉक्स हर महीने सीधे अपने मेलबॉक्स में प्राप्त करें। HackerBoxes.com पर सर्फ करें और अपनी मासिक HackerBox सदस्यता के लिए साइन अप करें।

सिफारिश की:

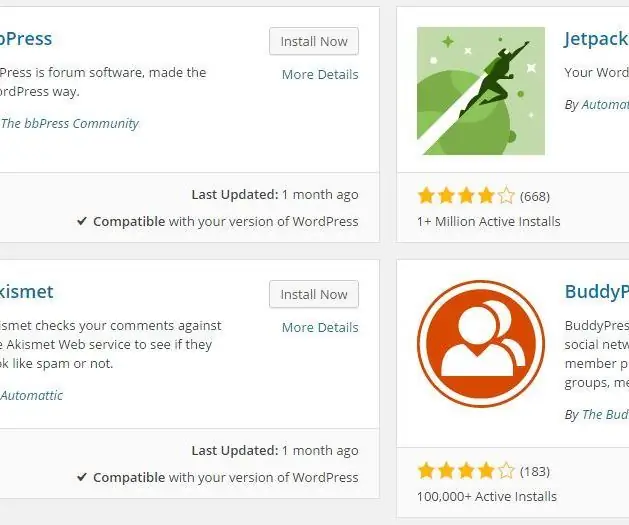

WordPress में 3 Steps में Plugins कैसे Install करें: 3 Steps

वर्डप्रेस में 3 चरणों में प्लगइन्स कैसे स्थापित करें: इस ट्यूटोरियल में मैं आपको अपनी वेबसाइट पर वर्डप्रेस प्लगइन स्थापित करने के लिए आवश्यक कदम दिखाऊंगा। मूल रूप से आप दो अलग-अलग तरीकों से प्लगइन्स इंस्टॉल कर सकते हैं। पहली विधि ftp या cpanel के माध्यम से है। लेकिन मैं इसे सूचीबद्ध नहीं करूंगा क्योंकि यह वास्तव में जटिल है

HackerBox 0043: Falken's Maze: 9 Steps

HackerBox 0043: Falken's Maze: दुनिया भर के HackerBox Hackers को नमस्ते! HackerBox 0043 हमें एम्बेडेड वेबकैम स्ट्रीमिंग, कैपेसिटर सर्किट, माइक्रो सर्वो पैन-टिल्ट असेंबल, और बहुत कुछ लाता है। इस निर्देशयोग्य में HackerBox 0043 के साथ आरंभ करने की जानकारी है, w

HackerBox 0042: WiFi की दुनिया: 8 कदम

HackerBox 0042: World of WiFi: दुनिया भर के HackerBox Hackers को नमस्ते! HackerBox 0042 हमारे लिए WiFi, एंटेना, नेटवर्किंग स्कैनिंग और बहुत कुछ की दुनिया लेकर आया है। इस निर्देशयोग्य में हैकरबॉक्स 0042 के साथ आरंभ करने की जानकारी है, जिसे यहां खरीदा जा सकता है

HackerBox 0038: TeknoDactyl: 17 Steps

HackerBox 0038: TeknoDactyl: HackerBox Hackers इलेक्ट्रॉनिक फिंगरप्रिंट रिकग्निशन और सरफेस-माउंट माइक्रोकंट्रोलर और LED सर्किट के साथ मैकेनिकल स्पिनर टॉयज की खोज कर रहे हैं। इस निर्देश में हैकरबॉक्स # 0038 के साथ आरंभ करने की जानकारी है, जिसे खरीदा जा सकता है

HackerBox 0037: WaveRunner: 10 Steps

HackerBox 0037: WaveRunner: इस महीने, HackerBox Hackers डिजिटल कंप्यूटिंग वातावरण के साथ-साथ एनालॉग इलेक्ट्रॉनिक टेस्ट इंस्ट्रूमेंट्स के भीतर वेव सिग्नल और ऑडियो सिग्नल प्रोसेसिंग टेस्टबेड की खोज कर रहे हैं। इस निर्देशयोग्य में हैकर के साथ आरंभ करने की जानकारी है